CentOS 7: Базовые основы безопасности сервера — root запись.

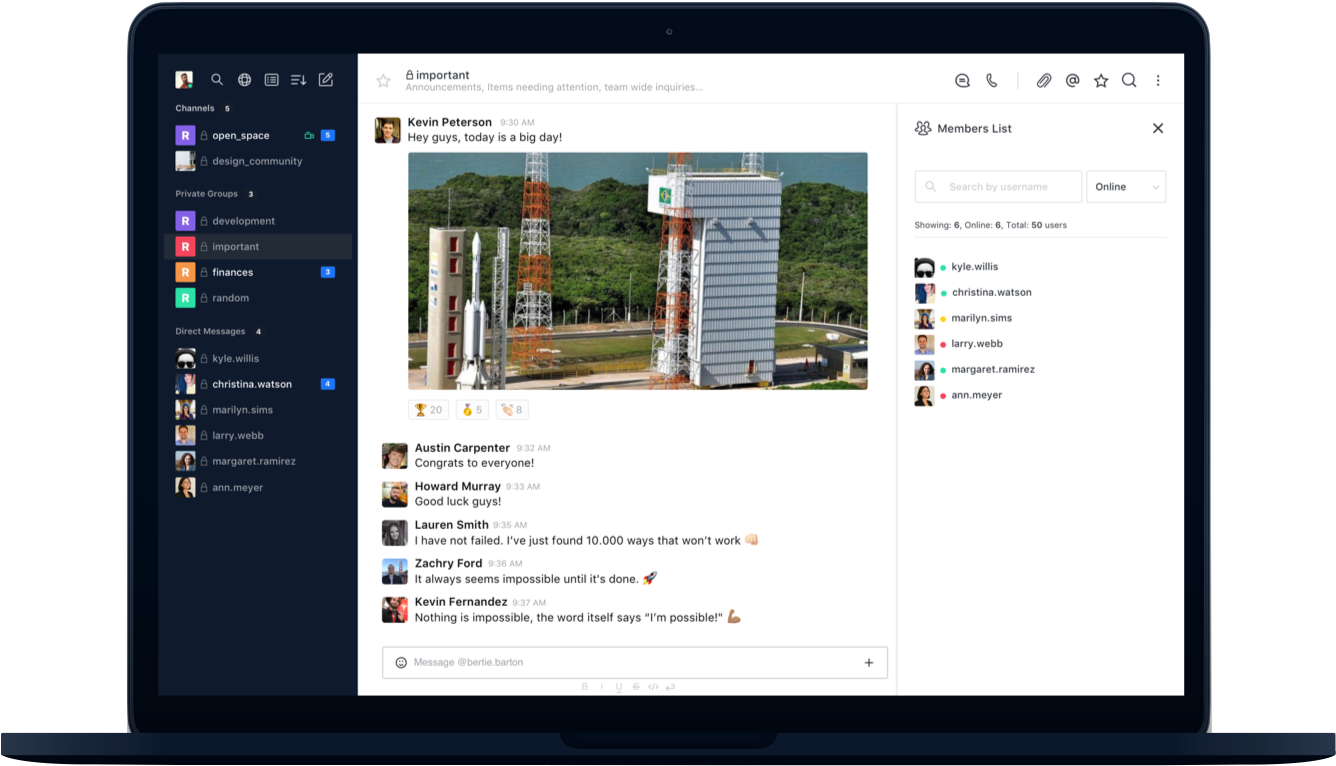

Впервые заходя на новый виртуальный выделенный сервер, необходимо выполнить несколько действий, которые повысят его безопасность. В данном руководстве речь пойдет о том, как создать нового пользователя, передать ему соответствующие привилегии и настроить SSH.

1. Войдите как root-пользователь.

Получив свой IP-адрес и root-пароль, войдите на сервер как главный пользователь (root). Для этого используйте команду (замените выделенный IP своим IP-адресом):

ssh root@192.168.0.12

Терминал вернет что-то вроде:

Выберите yes и введите свой root-пароль.

Примечание: использовать учетную запись root на регулярной основе не рекомендуется! Данное руководство поможет создать другого пользователя для постоянной работы.

2. Измените пароль root-пользователя.

На данный момент используется root-пароль, установленный по умолчанию и полученный после регистрации сервера. Первое, что нужно сделать, — заменить его собственным паролем.

passwd

Что касается устанавливаемых паролей, система CentOS 7 очень осторожна. Потому после ввода нового пароля может появиться извещение BAD PASSWORD. Можно либо установить более сложный пароль, либо же проигнорировать сообщение: на самом деле, CentOS 7 примет даже слишком простой или короткий пароль, хотя и предложит использовать более сложную комбинацию.

3. Создайте нового пользователя.

Войдя на сервер и изменив root-пароль, нужно снова войти на VPS как root. Данный раздел продемонстрирует, как создать нового пользователя и установить пароль для него.

Итак, создайте нового пользователя. Для этого используйте следующую команду (замените test своим именем пользователя):

adduser test

Теперь создайте пароль для этого пользователя (опять же, замените test именем только что созданного пользователя):

passwd test

4. Root-привилегии.

На данный момент все права администратора принадлежат root-пользователю. Чтобы иметь возможность постоянно использовать новую учетную запись, нужно передать новому пользователю (test) все root-привилегии.

Для выполнения задач с привилегиями root нужно начинать команду с sudo.

Эта фраза полезна по двум причинам:

- Она защищает систему от разрушающих ошибок, допущенных пользователем;

- Она хранит все запущенные с sudo команды в файле

/var/log/secure, который позже можно просмотреть.

Теперь нужно изменить настройки sudo. Для этого используйте текстовый редактор CentOS 7, который называется mcedit и сходит в состав пакета программного обеспечения Midnight Commander.

Установим Midnight Commander:

# yum -y install mc

Подробнее о Midnight Commander можно узнать из статьи «CentOS 7: Установка Midnight Commander».

# mcedit /etc/sudoers

Найдите раздел User privilege specification, который выглядит так:

# User privilege specification root ALL=(ALL) ALL

После строки с привилегиями root внесите следующую строку, которая передаст все привилегии новому пользователю:

test ALL=(ALL) ALL

Внесите изменения. Не забудьте сохранить файл.

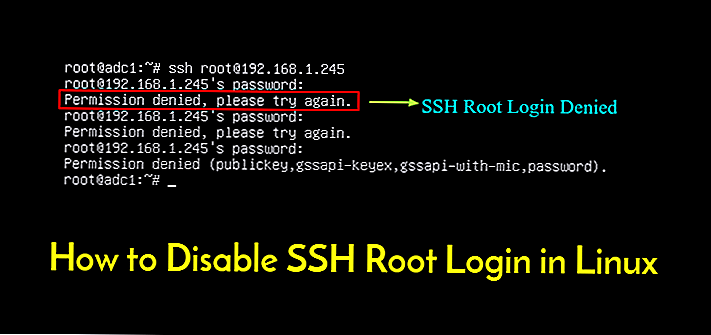

5. Настройте SSH (дополнительно).

Теперь нужно обезопасить сервер. Этот дополнительный раздел расскажет, как защитить сервер путем усложнения процедуры авторизации.

Внимание! Прежде чем смело менять порт ssh, в начале его пробросьте в брандмауэре и в маршрутизаторе, иначе поменяете и потом не сможете попасть на сервер. Получится очень глупая ситуация. Чем привыкли пользоваться, тем и пробрасывайте.

Откройте конфигурационный файл:

# sudo mcedit /etc/ssh/sshd_config

Найдите следующие разделы и внесите в них соответствующие изменения:

Port 25000 PermitRootLogin no

Port: хотя по умолчанию используется порт 22, его номер можно заменить любым другим в диапазоне от 1025 до 65536. В данном руководстве используется SSHD-порт 25000. Обратите внимание: новый номер порта нужно обязательно запомнить/записать, поскольку он понадобится для входа на сервер через SSH.

PermitRootLogin: измените значение yes на no, чтобы отключить вход в систему как root. Теперь войти на сервер можно только при помощи нового пользователя.

Чтобы SSH мог использовать только конкретный пользователь, добавьте эту строку в нижней части документа (замените test своим именем пользователя):

AllowUsers test

Затем сохраните изменения и закройте файл.

6. Перезапуск SSH.

Чтобы активировать внесенные изменения, перезапустите сервис SSHD:

# sudo systemctl reload sshd.service

Чтобы протестировать новые настройки (пока что не выходите из учетной записи root), откройте терминал и войдите на сервер как новый пользователь (не забудьте указать правильный IP-адрес и порт):

# ssh -p 25000 test@192.168.0.12

Ответ:

[test@hostname ~]#